Buenas, después de unas semanas del primer post, retomamos el blog.

Hace unos días, buscando unos PDF’s para sumar conocimientos en el área de informática forense, me tope con un libro interesante. “The Art of Memory Forensics”, un libro que apunta a la detección de malware y otras amenazas, en la memoria de sistemas Windows, Linux y Mac.

Una lectura interesante que comienza profundizando en terminologias y conceptos de hardware, estructura del sistema operativo, manejo de procesos y memoria entre otras tematicas y luego nos introduce a la acción y lo practico, que es a lo que vamos con el post de hoy; la adquisición del volcado de RAM y el análisis de la misma para obtener hashes del sistema (Windows en este caso).

Adquirir un volcado de la memoria RAM nos puede dar mucho jugo, del mismo podemos extraer información muy valiosa a la hora de un análisis forense, como conexiones establecidas, procesos en ejecución, comandos tipeados en el cmd, usuarios, contraseñas, registros de la caché, sistema de archivos, entre otros datos útiles en los que se requiere la preservación de la escena y VOLATILIDAD de la evidencia.

Para esta prueba vamos a utilizar dos herramientas fundamentales:

– DumpIt.

– Volatility Framework.

DumpIt es un software para Windows que captura y almacena una imagen de la memoria RAM, el cual podemos descargar en su version free de su sitio web. Mientras que Volatility es un framework multiplataforma desarrollado en Python que permite la extracción de datos del volcado obtenido mediante un conjunto de scripts muy poderosos, es opensource y podemos obtener su código desde su repositorio en GitHub.

Para empezar, use como victima del análisis una PC de escritorio con Windows 7 de 32 bits.

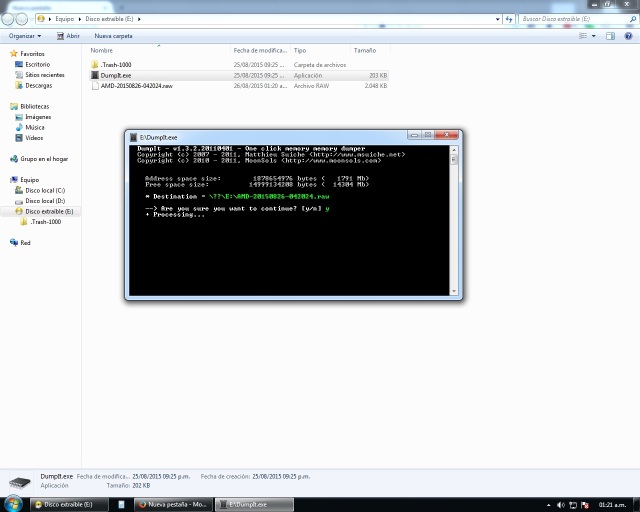

Copiamos el ejecutable de DumpIt en un pendrive, lo introducimos en la maquina a analizar y lo ejecutamos.

Al

ejecutarlo, el mismo nos muestra el tamaño de la captura, la ruta donde

se va a almacenar y nos pregunta si deseamos proceder. Una vez que

aceptamos continuar, comienza el proceso de captura y lo almacena en un

archivo de formato raw.

Al

ejecutarlo, el mismo nos muestra el tamaño de la captura, la ruta donde

se va a almacenar y nos pregunta si deseamos proceder. Una vez que

aceptamos continuar, comienza el proceso de captura y lo almacena en un

archivo de formato raw.Una vez terminado, copiamos el archivo a la maquina donde vamos a analizar el fichero. En mi caso, una laptop con Debian donde tenemos instalado Volatility.

Primero que nada necesitamos obtener el perfil del volcado, para ello tiramos del comando

volatility imageinfo -f archivo-de-captura.raw

Como vemos en la imagen superior, la herramienta comienza a generar la información necesaria para su posterior análisis.

En la primera linea de la información imprimida, podemos ver el id de perfil que necesitamos para continuar, en nuestro caso: Win7SP0x86.

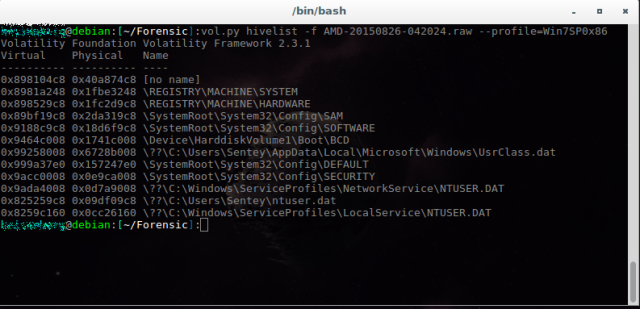

Para obtener las direcciones de memoria donde se encuentran los hashes, tipeamos

vol.py hivelist -f captura-de-ram.raw –profile=perfil-obtenido

Lo que nos imprime:

Ya tenemos la ruta de nuestro PRECIOOOOSO! }:)

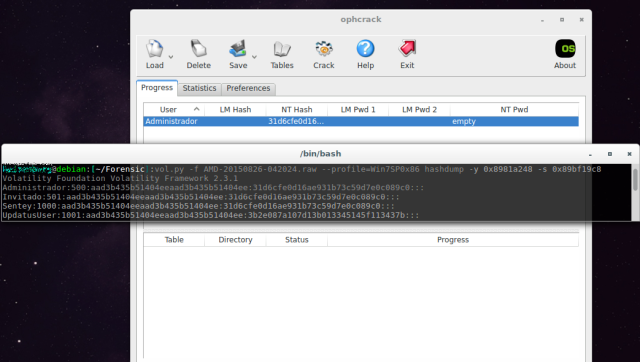

A continuación vamos a hacer uso del script hashdump, para el que necesitamos establecer como parámetros la dirección virtual de SYSTEM y SAM como vemos en la imagen inferior, para obtener los preciados hashes de las cuentas del sistema.

vol.py -f AMD-20150826-042024.raw –profile=Win7SP0x86 hashdump -y 0x8981a248 -s 0x89bf19c8

Y.. TARAAANN!!! Ya tenemos las cuentas de usuario de la maquina comprometida, con sus respectivos hashes, los cuales posteriormente podemos crackear con herramientas como mimikatz, john the ripper u ophcrack.

Como pudimos ver, la memoria RAM almacena información muy relevante en estos casos (todo esto me recuerda a un tema de Leon Gieco) sin olvidar que hablamos de una herramienta muy poderosa a la hora de analizar una captura de RAM, que además de este script contiene muchos otros muy interesantes y prácticos. Dada por finalizada esta publicación, espero haberlos entretenido y que les sirva de algo.

Saludos, y pronto nos vemos en otro post! :)

Fuente: https://caffeinesec.wordpress.com/2015/08/26/mira-mama-encontre-un-hash-obteniendo-passwords-nt-de-un-volcado-de-ram/